目次

EC-CUBEの基本的なセキュリティ対策8選

昨日、EC-CUBEのセキュリティ対策3選をご紹介致しました。ご紹介した内容は外部のサービスを使用するモノが中心となっていたため、今回は実際にEC-CUBEに直接関係する対策内容を合計8個ご紹介してまいります。自社でエンジニアやサイトを作ってもらった制作会社と一緒に見ながら全ての項目をチェックしてください。

1.EC-CUBE2系から4系にバージョンを最新にする

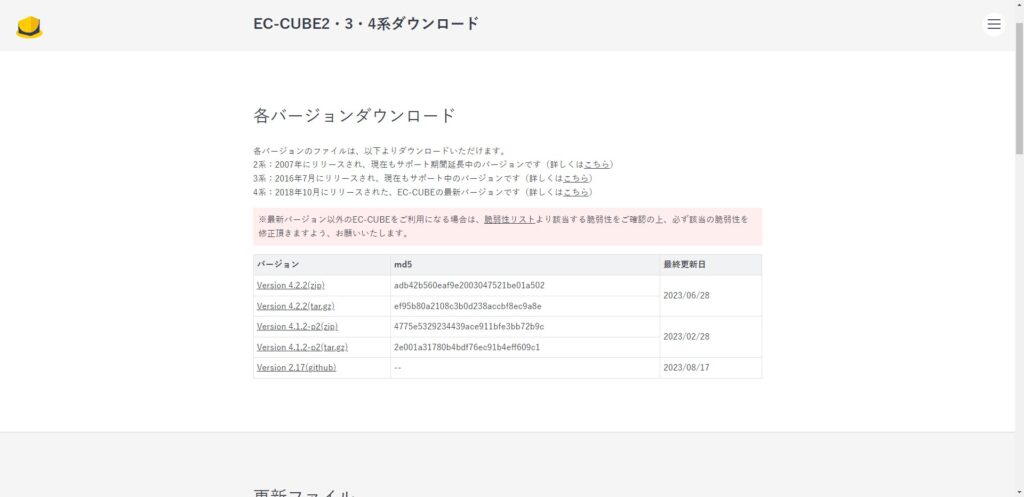

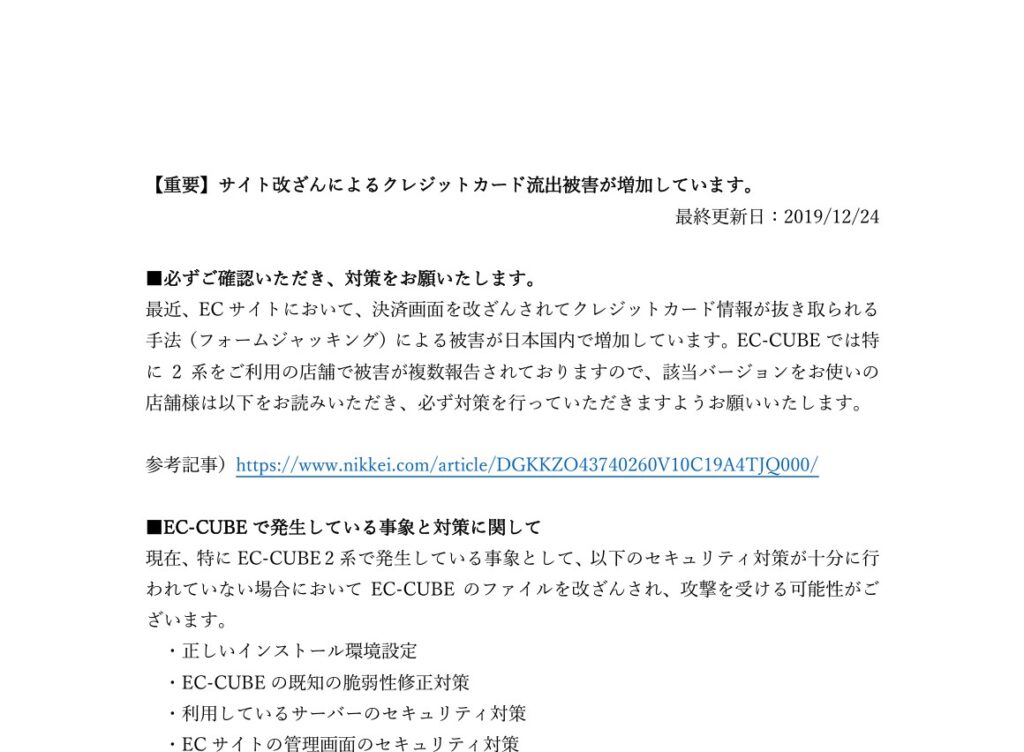

EC-CUBEには現在2・3・4系というバージョンが存在します。単純に言えば数字が小さい順に古いバージョンです。2系では様々な脆弱性が見つかっており、EC-CUBEを提供している株式会社イーシーキューブも4系へのバージョンアップを推奨していますが2023年現在でもEC-CUBEの2系を使用しているECサイトは多数あります。

2系と4系は全く異なるシステムとなっており、2系で見つかっていた脆弱性も4系では対応されています。しかし、前述したように2系と4系は全く異なるシステムになっているため単純にバージョンアップをすると不具合が発生する可能性があり、サイトによっては色々と修正が必要となってきます。

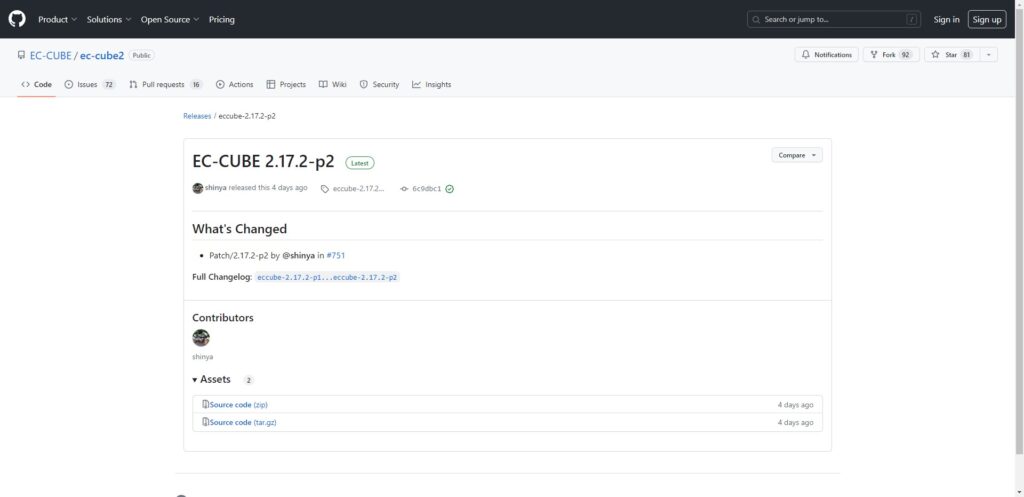

その修正には費用がかかる場合がありますので、予算がない事業者はせめて2系の最新バージョンであるVersion 2.17(github)に更新することをお薦め致します。

2.EC-CUBEの脆弱性対策パッチファイルを適用する

EC-CUBEでは脆弱性が発見された場合は自社のサイトでパッチファイルが公開されます。現在ご利用のバージョンを確認してそのバージョンにあったパッチファイルをいち早く適用することをお薦め致します。

3./data や /install等のディレクトリが公開されていないか確認する

EC-CUBEの/data や /installといったディレクトリが運用環境で公開されている場合、攻撃者から管理画面のID、PASSや各CSVファイル、バックアップデータ等にアクセスされる可能性があります。

EC-CUBEのインストールが完了したら/installの削除や/dataへのアクセス制限を実施してください。

4.EC-CUBEの管理画面URLをadminから変更する

管理画面のURLを変更しないとデフォルトURLは /admin/となってしまいます。このまま運用環境に公開している場合は攻撃者が容易に管理画面へのアクセスが可能になってしまいますので、まずは管理画面をご確認頂き万が一デフォルトURLになっているようであれば早急に変更をしてください。

EC-CUUBE2.11以降では管理画面より変更が可能です。

5.適切なアクセス制限が設定されているか確認する

サイト改ざん防止には管理画面へ不正アクセスを止めることは大きな効果が狙えます。よって管理画面のアクセス出来る人を制限することでパスワードの総当たり攻撃等を避けることが出来ます。

以下のようなアクセス制限が設定されているか確認してください

・IP制限(社内、関係者のIPアドレスのみを設定して外部から全くアクセス出来ないようにする)

・Basic認証をかける(二段階の認証として管理画面にパスワードを設定する)

6.Googleが提供する「reCAPTCHA(リキャプチャ)」を導入する

reCAPTCHAは、botによるスパム攻撃からWEBサイトを守る為にGoogleが開発・提供しているサービスです。皆さんがよく見たことのあるチェックボックスに「私はロボットではありません」と表示されるアレです。EC-CUBEにある会員登録画面、クレジットカード情報入力画面、お問合せ画面などの各フォームをbotによるスパム攻撃から守る為には大きな役割を果たします。

7.クレジットカード決済にリンク型に変更する

クレジットカード決済にはトークン型とリンク型の二つの決済方法があることは以前の記事で記載しました。リンク型もデメリットやリスクは少なからずありますがトークン型よりも少しはマシかもしれません。

8.管理画面ログイン用のID・PASSを複雑に設定、変更を定期的に実施する

一番単純なのですが、これも効果は非常に高いです。先日発生した不正アクセス事件でも外部の委託業者に過去に渡していたID・PASSが不正アクセスに利用されていました。もし、この会社が半年に1回でも変更していたら被害にあわなかった可能性もあります。

まとめ「基本的なセキュリティ対策と合わせて自社でリスク管理を実施」

いかがでしたでしょうか?地味な作業かもしれませんがこうした小さな積み重ねがセキュリティを高めます。ご自宅で入口のドアだけ閉めただけではセキュリティは万全にはなりません。ベランダや窓の鍵の確認、金庫の管理や財布や鍵の置き場所の固定など様々なことを実施して安全が保たれています。WEBサイトも同じです。そして、自分で出来ることが完了したら、SECOMの導入や、警備員の巡回や監視カメラの導入など外部のリソースを導入にして更なる安全を確保出来ます。

セキュリティを導入して売り上げが大きく上がることはありませんが、会社の利益を守る為にはこれほど有効な施策はありません。

セキュリティは一度実施したら終わりではありません。毎日の積み重ねと合わせて自社のリスクを把握し、リスクが発生したらすぐに対策することで安全を担保し続けることができます。

secuasは毎日診断でリスクを即時検知、即時通知をすることでEC事業者のトラブル予防をお手伝いさせて頂きます。まずは、無料診断で自社のECサイトのリスク件数を把握することから始めてください。