目次

誰でもわかる、Web Shell(ウェブシェル)を悪用した攻撃手法と目的

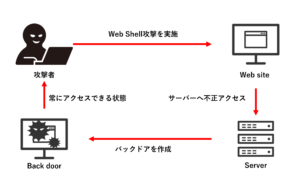

Web Shell(ウェブシェル)とは、攻撃者がシステムへの接続を行う道具として使用し、初回の不正アクセス後もその権限を維持できるツールです。これはウェブスクリプトと呼ばれる形式であり、弱点のあるシステムにアップロードされた後、基幹のオペレーティングシステムとの接続に利用されます。ウェブシェルが攻撃に使われる一般的な手法として、攻撃者はまずシステムの弱点を探し、複数のウェブシェルを最適な位置に配置し管理システムへの持続的なアクセスを続ける手法になります。

ウェブシェルの具体的な例として、China Chopperが存在します。China Chopperは発見されてから十数年経過していますが、未だにChina Chopperによる被害は後を絶ちません。攻撃者はこれらのウェブシェルを使って、標的のシステムにアクセスを続け様々な行為を行います。

Web Shell(ウェブシェル)による被害例と実際に発生した事例

ウェブシェル攻撃を受けると深刻な事態が発生します。どの様な被害例が発生するのか以下で見ていきましょう。

自社が受ける被害例

1. 個人情報の漏洩

ウェブシェルによってバックドアを作成されると自由に管理画面にアクセスされることになります。これにより、個人情報、パスワード、クレジットカード情報など、ユーザーのデータがハッカーによって盗まれ、不正利用される可能性があります。

2.サーバのコントロール

攻撃者にリモートからコンピューターシステムへのアクセスを許可してしまうので企業のサーバーをハッキングして、データを操作される可能性があります。

3.ランサムウェア攻撃

バックドアからシステムに不正アクセスされることで重要なデータが暗号化され、身代金要求(ランサムウェア)の対象となる場合があります。

4.システムの破壊

サイバーセキュリティが脆弱な状態であれば、ウェブシェルを仕組むことで直接的なシステムの破壊が可能となります。これにより、企業の基幹業務に大きな影響を及ぼすことが可能です。

自社が加害者になってしまう被害例

5.リソースの悪用

ウェブシェルがインストールされたサーバーは、攻撃者によりスパム送信やDDoS攻撃などの犯罪行為に利用される場合があります。これにより、サーバーの資源が大幅に消費され、正常な運用を阻害される可能性があります。

6.マルウェアの拡散

ウェブシェルを設置されたサーバーを起点として、他のシステムに対するマルウェア攻撃のスプリングボードとして使用される場合があります。これにより、組織全体のセキュリティが大きく脅かされる可能性があります。

Web Shell(ウェブシェル)によて起きた被害事例/7年間気が付かなかったバックドア

ウェブシェルが引き起こしたインシデントとして一番直近で報告された事例をご紹介致します。

政策研究大学院大学は2015年4月にウェブシェル攻撃を受け、システムに不正なプログラムが設置されました。その後、発見される2022年8月まで約7年の間、複数のIPアドレスからウェブシェルへアクセスされたり、2015年に設置されたもの以外に2つ新たなウェブシェルが設置されていたことが確認されています。

同大学はこの事態が発覚した2022年8月に即座にWEBサーバを遮断し対策を実施し始めたが、対策に時間がかかったため2023年5月までの約8ヶ月間大学内からのインターネットが使用できないという事態に陥ってました。

Web Shell(ウェブシェル)攻撃を受けているかを検出する方法

以下に代表的な検出方法を記載しておきますのでご確認下さい。

1.異常なトラフィックパターンの監視

通常と異なるトラフィックパターンや流れを検出することで、不審な活動を発見することができます。

2.不審なファイルのスキャン

ウェブサーバ上のファイルを定期的にスキャンし、急に増えたり、異常な内容のファイルがあれば即座に調査します。

3.セキュリティソフトウェアの利用

ウェブシェル攻撃を検出するためのセキュリティソフトウェアやツールを利用します。これらのソフトウェアは特有の動きや被害を検出して警告を出します。

4.システムログの分析

システムやサーバーのログを定期的に確認して不審な行動やアクセスを見つけることができます。

5.ファイルの整合性チェック

ファイルの整合性モニタリングツールを使用することで、ファイルの変更や改ざんを検出することができます。

6.不審なIPアドレスからのアクセスの監視

ウェブサーバにアクセスするIPアドレスをリアルタイムで監視し、ブラックリストに載っているアドレスや短期間に多数のリクエストを送ってくるような不審なIPアドレスからのアクセスを検出します。

7.パスワードの監視

予想外や定期的なパスワードの変更、また、不審なログイン試行は、ウェブシェル攻撃の兆候である可能性があります。

Web Shell(ウェブシェル)攻撃を受けない為の予防対策

検出方法と合わせて重要なこととして、やはり被害に合わない為の予防対策は企業として必須事項です。被害にあってから検出をするよりも企業としては被害に合わないことを目指すことが重要です。

以下に代表的な予防対策を記載しておきますので参考にしてください。

1.最新のセキュリティアップデートを適用

システムとソフトウェアを最新の状態に保つことは、新たな脅威を防ぐために重要です。アップデートは新たに発見された脆弱性を修正するために存在します。

2.強力なパスワードを使用

シンプルで予想しやすいパスワードは、ハッカーによるアカウントへの侵入を容易にします。強力なパスワード、また定期的なパスワードの変更が推奨されます。

3.不要なサービスの無効化

使わないサービスやアプリケーションは、無効化あるいは削除することで、攻撃対象となる入り口を少なくします。

4.不審なメールの開封を避ける

フィッシングメールによる攻撃も多いので、不審なメールやURLを開かないように注意が必要です。

5.ファイアウォール(WAF)の使用

ファイアウォールを活用することで、不正アクセスやウイルスからシステムを守ることができます。

6.システムログの定期的な監査

定期的な監査によって、異常なアクティビティを早期に検出し、問題解決に繋げることが可能です。

7.脆弱性診断の定期的な実施

WEBサイトに潜む脆弱性を定期的に診断し、問題がある場合は早期に対策をすることで安全なサイトの運用が可能になります。1年に一回の診断ではなくなるべく回数を増やすことをお薦めします。

まとめ「Web Shellの脆弱性を診断出来るsecuasを使用してバックドアの対策を」

如何でしたでしょうか。ホームページのセキュリティの重要性をご認識いただけたかと思います。Webサイトのセキュリティを誰かに任せるだけでなく、自社でしっかりと監視・把握していただくことで前述したような被害を回避することができます。

secuasでは今回ご紹介したバックドアを作る脆弱性「Web Shell」を検知することが出来ます。まずは無料で自社サイトのリスク件数を診断してみてください。

【この記事と関連する記事はコチラ】