不正アクセスの概要

2023年2月9日、埼玉大学(以下、同大学)は自身の運営するネットワークストレージシステム(以下、同システム)が不正アクセスされ、ランサムウェアによる感染が確認されたと発表しました。

不正アクセスの詳細

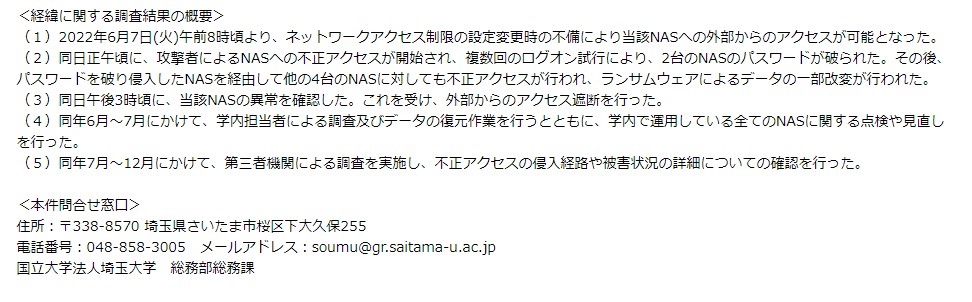

同大学によると、この不正アクセスは2022年6月7日に発生しました。この日、学内のネットワークストレージシステムの設定変更が行われたにもかかわらず、不備があったために2つのシステムへ第三者が不正にログインしたと指摘されています。さらに、攻撃者はこれを手掛かりにさらに4つのシステムにも侵入し、データをランサムウェアに感染させました。

不正アクセスの原因「アクセス制限の設定不備により不正アクセス」

2022年6月7日(火)午前8時頃より、同システムネットワークアクセス制限の設定変更時の不備により当該NASへの外部からのアクセスが可能となってしまい、同日正午頃に、攻撃者による同システムへの不正アクセスが開始しパスワードが破られてランサムウェアに感染したたとのことです。

埼玉大学より引用:本学の情報システムへの不正アクセスについて

今後の対応

問題が判明した後、同大学はすぐにネットワークに遮断措置を施し、被害のさらなる拡大を防ぐ行動をとりました。また、第三者の調査機関を含めて被害調査とデータの復旧作業を行い、個人情報の流出はなかったことを確認したと発表しました。今後はセキュリティ強化策を実行し再発防止に努めると表明しています。

まとめ「パスワード設定をしていても脆弱性診断は必須」

本件の重要な点として「パスワードが破られてしまった」ことにもあると思います。パスワードを破る手法としては以下の4つが代表的です。

- クレデンシャル総当たり攻撃(Credentials Enumeration)

- パスワードスプレー攻撃(Password spraying)

- リバースブートフォース攻撃(Reverse brute force attack)

- ディクショナリーアタック(Dictionary attack)

これらの攻撃手法は弱いパスワードポリシー、不十分なアカウントロックアウトポリシー、または弱いキャプチャシステムなど、Webアプリケーションのセキュリティ設定の欠陥によって発生する可能性があります。これらの攻撃に対して対策を実施していれば本件も防げた可能性はあります。

また、本件は設定不備から4時間の間に攻撃を受けてしまったという非常に早い段階で攻撃を受けています。同大学は昨年にもサイバーインシデントを起こしている為、狙われていた可能性も充分にあると思います。

一度目のインシデントに合わない為にもしっかりと脆弱性診断を実施していただくことをお薦め致します。

【この記事と関連する記事はコチラ】